通販サイトが不正アクセスを受けて、顧客情報を流出させてしまう事故が後を絶たない。情報処理推進機構(IPA)では1月、SQLインジェクションのぜい弱性に関する注意喚起を公表。ぜい弱性があることを知らないまま運営しているサイトは相当数あるとみられるからだ。また、2月にはオープンソースのコンテンツ管理システム(CMS)「WordPress(ワードプレス)」に重大なぜい弱性が発覚した。セキュリティーを意識した通販サイト運営には何が必要なのか。

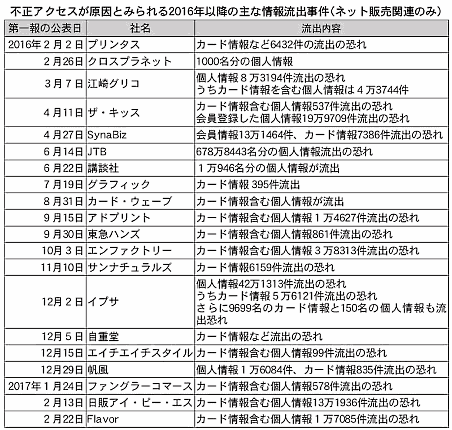

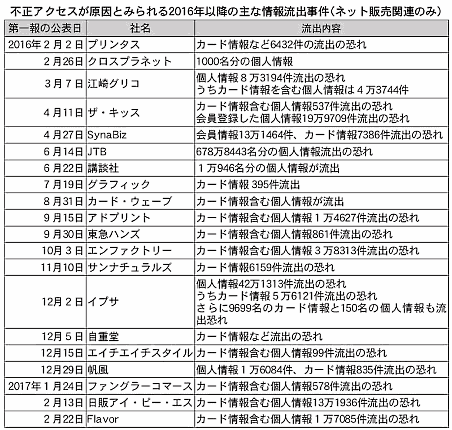

不正アクセスが原因とみられる2016年以降の主な情報流出事件(ネット販売関連のみ)

IPAでは1月25日、中国の「WooYun」というウェブサイト(上から3番目の画像は「インターネット・アーカイブ」で保存されていた同サイトの過去のトップページ)に、SQLインジェクションのぜい弱性が存在する日本のウェブサイトが約400件登録されていることが判明したと発表した。同サイトはぜい弱性のポータルサイトで、投稿者が発見したウェブサイトのぜい弱性情報を投稿できる仕組み。日本のメディアでも話題となったが、昨年7月以降閉鎖状態となっている。

IPAによれば、2004年の「情報セキュリティ早期警戒パートナーシップ脆弱性届出制度」発足から16年までに届出されたSQLインジェクションのぜい弱性は1055件。今回判明したぜい弱性は約40%に相当するわけだ。

これらのぜい弱性は、不正アクセス禁止法に抵触する方法により検出された可能性があるため、本来であればIPAの取り扱い対象外。しかし、今回は特例として、このうち248のウェブサイトの運営者に対し、ぜい弱性の存在を連絡しているという。

独立行政法人が「特例」としてこうした対応を公表するというのは、それだけ事態が深刻だということ。IPAでは通知したサイトの詳細は明らかにしていないが、通販サイトが含まれていることも十分に考えられる。さらに問題なのは、こうしたぜい弱性が氷山の一角ある可能性が高いこと。IPAでも「セキュリティーを考慮したウェブサイト構築と検証が、いまだにほとんど実践されていない」と警告する。

SQLインジェクションのぜい弱性を突いた不正アクセス事件は後を絶たない。最も知名度の高いぜい弱性と言えそうだが、なぜ無くならないのか。IPA技術本部セキュリティセンター情報セキュリティ技術ラボラトリー脆弱性分析エンジニアの大道晶平氏は「セキュリティーを意識していない開発者が多いのが実情だろう。『コードは書けるがSQLインジェクションを知らない』という開発者もいるはずだ」と指摘する。

拡張機能に注意

2月に発覚したワードプレスのぜい弱性は、悪用することでワードプレスを使うサイトが簡単に改ざんされてしまうというもので、IPAなどが注意を喚起。JPCERTコーディネーションセンターでは、ワードプレスを利用していると思われる国内の複数サイトが改ざん被害を受けたと報告。さらに、米FEEDJIT社では、20のグループが約156万サイトの改ざんに成功したという調査を発表している。ワードプレスで構築した通販サイトも少なくないことが予想されるだけに、該当する事業者は対応する必要がある。

CMSは、ウェブサイトのコンテンツ作成や更新、管理が簡単にできるため、利用する通販サイトは増えている。今回ぜい弱性が発覚したワードプレスは拡張機能も多く、IPAによれば国内外で半数のシェアを占めるなど、個人・法人を問わず利用者は非常に多い。それゆえに攻撃者から狙われる機会も多くなる。

今回発覚したぜい弱性は「REST API」に関わるもの。REST APIは、ワードプレスの使い勝手を良くするための機能で、4.7.0から追加された。ぜい弱性が存在するのは4.7.0と4.7.1。これを悪用すると簡単にサイトを改ざんすることができる。

ワードプレスの開発者は、1月26日付で更新した最新バージョン、4.7.2でぜい弱性を解消。ただ、当初はREST APIのぜい弱性を公表していなかった。深刻なぜい弱性であることから、利用者の安全性を考えて、公表はアップデートが終わったであろう2月1日まで遅らせたとのだという。

それにも関わらず、改ざんされるサイトが多数出てしまった。ワードプレス本体にアップデートがあった場合、初期設定のままなら自動で更新される。しかし「自動更新でバージョンアップすると、PHPとのバージョンの整合性が取れなくなったり、拡張機能が使えなくなったり、他の製品との連携が取れなくなったり、さまざまな理由で正常にサイトが運営できなくなる恐れがあるので、自動更新をオフにして、更新は手動でしている利用者が多いのではないか」(大道氏)。

REST APIのぜい弱性に関しては開発者がブログで公開したため、セキュリティー関係者などの間では大きな話題となったものの、肝心の利用者には危険性が伝われなかった恐れがある。とはいえ、REST APIのぜい弱性が公表されるまで、製品更新からは1週間ほどのタイムラグがあった。その間にアップデートしてもサイトに問題が起きないかどうかをチェックし、最新版にすることはできたはずだ。大道氏は「仮に深刻な脆弱性のアナウンスがなかったとしても、最新版にするという習慣付けが重要だ」と説く。

今回問題となっているぜい弱性は、ワードプレス本体にあったものだ。ただ、ワードプレスの場合、拡張機能のぜい弱性が発覚することの方が件数としては多い。拡張機能は個人や小規模な組織が開発することがあり、セキュリティーへのケアが不十分だったり、最後に更新してから何年も経過していたりすることもあるため、本体よりもぜい弱性が見つかりやすいのだ。大道氏は「アップデートはきちんとすることはもちろん、メンテナンスされていない拡張機能はなるべく使用しないようにすることが重要だ」と話す。

CMSを利用した通販サイトは多く、例えばワードプレス用の買い物カゴプラグインとしては「Welcart e-Commerce」がある。また「EC-CUBE」はネット販売対応のCMSだ。

CMSは知識や技術の乏しいユーザーでも簡単にコンテンツの作成・更新ができる一方で、利用者がセキュリティーへの意識が低いと大きな被害を生み出す恐れもある。運用面でも、管理者権限を与えるユーザーを制限したり、認証画面が外部からアクセスできないようにする、パスワードは強固なものにする、といった対策が求められる。

「WooYun」では日本サイトのぜい弱性が公開されていた(画像は「インターネット・アーカイブ」で保存されていた過去のトップページ)

“流出責任”はどこに

システム会社の過失認める、売り上げ損失は避けられず

企業が通販サイトのぜい弱性を原因として顧客情報を流出させてしまった場合、サイト構築を委託した外部企業に責任を問うことはできるのだろうか。

SQLインジェクションのぜい弱性を突かれてカード情報流出事故を起こした通販サイトの運営企業が、システム開発会社に損害賠償を求めた裁判があり、東京地裁の判決では賠償請求が一部認められた(判決は2014年1月23日、確定)。

これは、インテリア商材を販売する会社(以下A社)が、通販サイト構築を委託したシステム開発会社(以下B社)を訴えたもの。判決文によれば、サイトのサーバーが不正アクセスされ、最大1万6798件の個人情報(うちクレジットカード情報は7316件)が流出。サイトにはSQLインジェクションに対するぜい弱性などがあった。

A社では「個人情報流出を防ぐためのセキュリティー対策をしていなかった」などとして、B社に対して顧客への謝罪費用(約1900万円)、売り上げ損失(約6000万円)など、合計で約1億1000万円の賠償を求めた。一方、B社では「SQLインジェクションで第三者がカード情報などの重要情報を取得したとは認められない」「適切なセキュリティー対策を講じたウェブアプリケーションを提供する必要はあるが、セキュリティーレベルを整備し続ける義務はない」「不正アクセスは想定不可能な方法で行われたもので、予見可能性はなかった」などと反論した。

判決では「流出の原因はSQLインジェクションである」とした。B社の責任については「個人情報流出を防ぐために必要な対策を施したプログラムを提供すべき債務があった」とした上で、経済産業省やIPAによるSQLインジェクション対策に関する注意喚起を根拠に「SQLインジェクション対策をする必要があった」とし、必要な対策(バインド機構の使用とエスケープ処理)を行っていなかったことを指摘、重過失を認めた。

一方でA社の責任も認めた。当初は顧客のカード情報が保存されない仕組みだったものの、利用されたカード会社情報を取得するようA社側の要望があり、データベースに保存する方式(暗号化はなし)に変更。B社から保存しない形式への改修提案を受けていたのに、A社が放置していたからだ。判決では3割の過失相殺が相当とした。

認めた賠償額は約3230万円。顧客への謝罪費用はほぼ満額認められたが、売り上げの機会損失については400万円のみが認定された。ここから3割の過失相殺を計算し、B社の賠償額は約2260万円となる。

今回は通販サイト側の主張が一部認められたが、全ての流出事件に当てはまるかどうかは分からず、また売り上げの機会損失は避けられない。基本的には発注者側が要件を明確にすることが重要だ。カード情報の取り扱いや、SQLインジェクションなどのぜい弱性の有無をチェックする検査を行うことなど、きちんと指示をしておく必要がある。

今回の例では「管理者のID・パスワードが容易に推測可能なものだった」(B社はA社の変更を前提としていたと主張)など、通販企業がサイト運営に際し十分な知識を持っていたのか疑わしい部分もある。「無関係」と油断をせず、意識を高める必要があるだろう。

※このコンテンツはWebサイト「ネットショップ担当者フォーラム」で公開されている記事のフィードに含まれているものです。

オリジナル記事:情報漏えいを防ぐECサイトの不正アクセス対策は何が必要? 【流出責任の裁判例あり】 | 通販新聞ダイジェスト

Copyright (C) IMPRESS CORPORATION, an Impress Group company. All rights reserved.